Partner & Sponsoren

Interesse an Co-Branding / Sponsoring? Kontakt aufnehmen

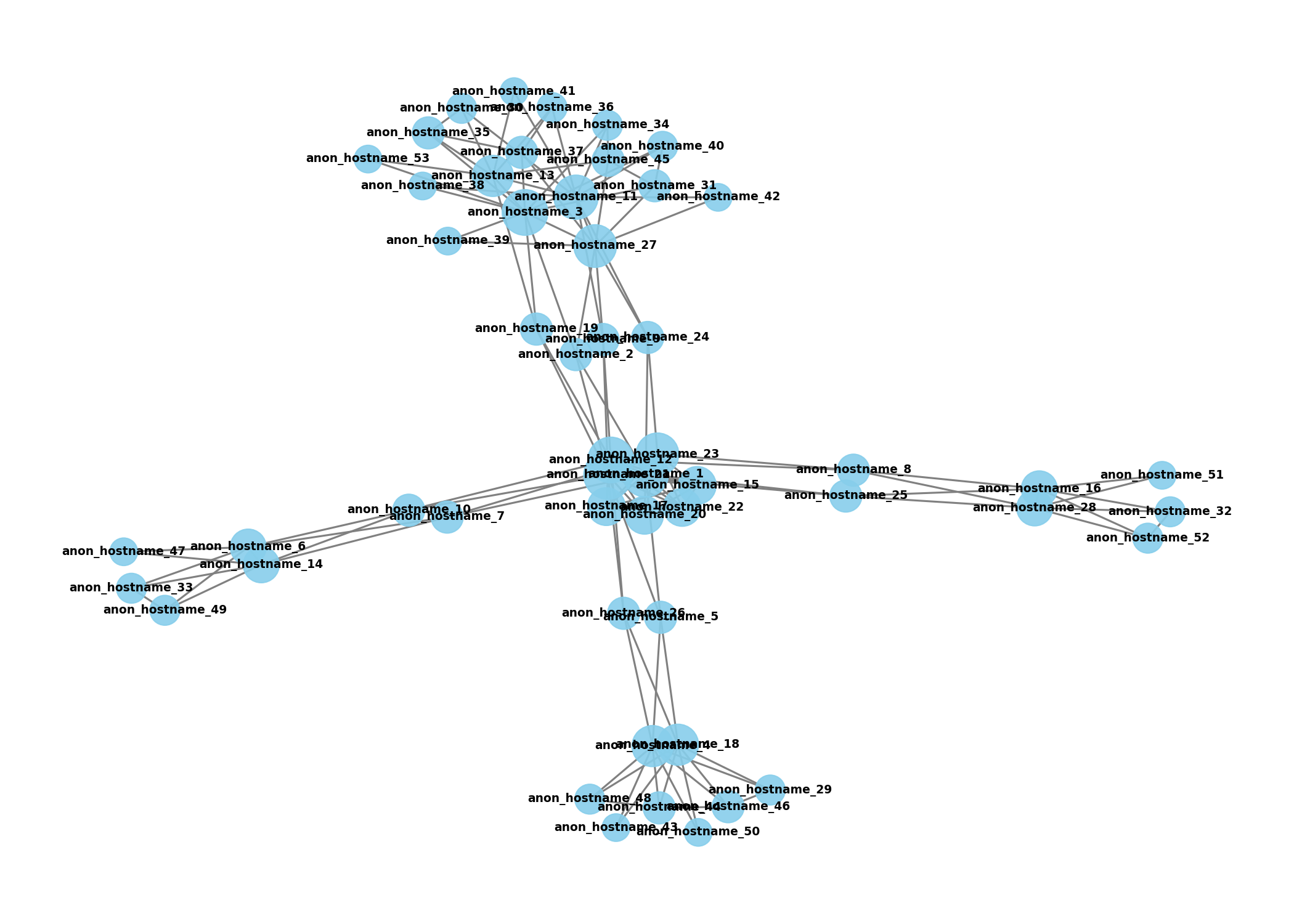

Dieser Bericht fasst die zentralen Erkenntnisse aus der Analyse von Netzwerk- und Systemkonfigurationen zusammen. Dabei werden die relevanten NIS2 und TISAX-Anforderungen berücksichtigt. Die Konfiguration von NTP, Passwortrichtlinien, Syslog-Setups und Access-Listen sind essenzielle Bausteine eines robusten ISMS und entscheidend für die Einhaltung von Compliance-Vorgaben.

Das Netzwerk spielt hierbei eine tragende Rolle: Als „Datenrückgrat“ eines jeden Unternehmens bestimmt es maßgeblich, wie sicher Informationen übertragen, gespeichert und verwaltet werden können. Eine stabile und gut gesicherte Netzwerkarchitektur bildet die Grundlage für wirksame Sicherheitsmaßnahmen und minimiert das Risiko von Angriffen oder Fehlkonfigurationen.

| Device | Issue | Severity | Recommendation | Details |

|---|---|---|---|---|

| anon_hostname_31 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_14 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_14 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_52 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_27 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_1 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_48 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_18 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_36 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_36 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_22 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_17 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_28 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_33 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_35 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_35 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_19 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_19 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_4 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_29 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_30 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_30 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_41 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_38 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_11 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_9 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_9 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_23 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_26 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_26 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_10 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_10 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_25 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_25 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_20 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_20 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_39 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_45 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_42 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_8 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_8 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_3 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_21 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_50 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_37 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_5 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_5 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_49 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_49 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_13 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_46 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_2 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_2 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_7 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_7 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_32 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_15 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_34 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_40 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_24 | Only 1 NTP server(s) configured | Info | Add second NTP server for redundancy | 172.16.4.4 |

| anon_hostname_24 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_16 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_47 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_47 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_6 | No NTP server configured | Warning | Configure at least one external NTP server for time sync | |

| anon_hostname_6 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_44 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_43 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_53 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_51 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client | |

| anon_hostname_12 | NTP authentication is not enabled | Medium | Enable 'ntp authenticate', define trusted-key, and match keys on server/client |

| Device | Issue | Severity | Recommendation | Config_Line |

|---|---|---|---|---|

| anon_hostname_31 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_14 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_52 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_27 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_48 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_18 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_36 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_22 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_17 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_28 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_33 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_35 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_19 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_4 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_29 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_30 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_41 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_38 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_11 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_9 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_26 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_10 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_25 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_20 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_39 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_45 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_42 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_8 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_50 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_37 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_5 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_49 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_13 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_46 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_2 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_7 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_32 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_15 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_34 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_40 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_24 | ASA enable password without encryption | High | Use 'enable password |

enable password cisco encrypted |

| anon_hostname_16 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_47 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_6 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_44 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_43 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_53 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS | |

| anon_hostname_51 | Missing 'service password-encryption' (IOS) | Warning | Enable 'service password-encryption' on IOS |

| Device | Issue | Severity | Recommendation | Config_Line |

|---|

| Device | Issue | Severity | Recommendation | Details |

|---|---|---|---|---|

| anon_hostname_19 | ISAKMP / IPSec using MD5 | Medium | Use SHA-256 oder höher | Regex found 'hash md5' |

| anon_hostname_19 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_19 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_9 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_9 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_9 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_26 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_26 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_26 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_10 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_10 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_10 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_25 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_25 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_25 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_8 | ISAKMP / IPSec using MD5 | Medium | Use SHA-256 oder höher | Regex found 'hash md5' |

| anon_hostname_8 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_8 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_5 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_5 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_5 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_2 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_2 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_2 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_7 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_7 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_7 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| anon_hostname_24 | ISAKMP / IPSec using SHA-1 | Medium | Use SHA-256 oder höher | Regex found 'hash sha' oder 'hash sha1' |

| anon_hostname_24 | ISAKMP / IPSec using DH group5 (1536-bit) | Medium | Use DH group14 oder höher (2048-bit) | Regex found 'group 5' |

| anon_hostname_24 | ISAKMP / IPSec lifetime abweichend (43200) | Info | Use lifetime 86400 (24h) oder passenden Wert laut Richtlinie | Regex found 'lifetime 43200' |

| Device | Issue | Severity | Recommendation | Details |

|---|---|---|---|---|

| anon_hostname_9 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| anon_hostname_23 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| anon_hostname_25 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| anon_hostname_8 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config | |

| anon_hostname_5 | ASA failover partially configured | Info | Verify 'failover lan unit' or 'failover interface' config |

| Device | Issue | Severity | Recommendation | Details |

|---|

| Device | Issue | Severity | Recommendation | Config_Line |

|---|---|---|---|---|

| anon_hostname_31 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_52 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| anon_hostname_48 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_36 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_28 | Only one syslog server configured (IOS) | Info | Add second syslog server for redundancy | trap |

| anon_hostname_33 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_35 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_29 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| anon_hostname_30 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_41 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_38 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_23 | Logging trap set to 'debugging' (ASA) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| anon_hostname_39 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_45 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_42 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_8 | No Syslog server configured (ASA) | Warning | Use 'logging host |

|

| anon_hostname_8 | No 'logging trap' level set (ASA) | Info | Configure 'logging trap |

|

| anon_hostname_50 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_37 | No Syslog server configured (IOS) | Warning | Use 'logging host |

|

| anon_hostname_37 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_49 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_13 | Only one syslog server configured (IOS) | Info | Add second syslog server for redundancy | trap |

| anon_hostname_46 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_32 | No Syslog server configured (IOS) | Warning | Use 'logging host |

|

| anon_hostname_32 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_34 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| anon_hostname_40 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_47 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_44 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_43 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

|

| anon_hostname_53 | Logging trap set to 'debugging' (IOS) | Info | Consider using 'warnings' or 'errors' to reduce log noise | logging trap debugging |

| anon_hostname_51 | No 'logging trap' level set (IOS) | Info | Configure 'logging trap |

| Device | Issue | Severity | Recommendation | Config_Line |

|---|---|---|---|---|

| anon_hostname_14 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_27 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_18 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_22 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_17 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_28 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_4 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_41 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_38 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_11 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_20 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_39 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_42 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_50 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_13 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_15 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_16 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_47 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_6 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_43 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_53 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

| anon_hostname_51 | Telnet access enabled on vty | High | Use SSH instead: 'transport input ssh' | transport input telnet ssh |

Dieser Abschnitt zeigt, wie viele Flows bei Ausfall eines bestimmten Knotens verloren gehen (LostFlows). Ein Wert > 0 deutet auf einen potenziellen Single Point of Failure (SPOF) hin.

Gute Nachricht: Kein einziger Flow ging verloren – scheinbar existiert kein SPOF.

| NodeDown | FlowsOkBefore | FlowsOkAfter | LostFlows |

|---|

| Structure_Type | Structure_Name | Source_Lines | Is truly unused? |

|---|---|---|---|

| extended ipv4 access-list | anon_acl_1 | configs/anon_hostname_1.cfg:[53, 54] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_10.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_10.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | anon_acl_7 | configs/anon_hostname_10.cfg:[49, 50] | Yes |

| extended ipv4 access-list | UNUSED_ACL_3841 | configs/anon_hostname_11.cfg:[62, 63, 64] | No |

| extended ipv4 access-list | UNUSED_ACL_4510 | configs/anon_hostname_15.cfg:[31, 32] | No |

| extended ipv4 access-list | UNUSED_ACL_6472 | configs/anon_hostname_16.cfg:[40, 41, 42] | No |

| extended ipv4 access-list | UNUSED_ACL_9685 | configs/anon_hostname_18.cfg:[52, 53] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_19.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_19.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_2.cfg:[34, 35, 36, 37, 38, 39, 40] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_2.cfg:[42, 43, 44, 45, 46] | No |

| extended ipv4 access-list | UNUSED_ACL_9 | configs/anon_hostname_20.cfg:[31, 32, 33, 34] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_24.cfg:[34, 35, 36, 37, 38, 39, 40, 41, 42, 43] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_24.cfg:[45, 46, 47, 48, 49] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_25.cfg:[33, 34, 35, 36, 37] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_25.cfg:[39, 40, 41, 42, 43] | No |

| extended ipv4 access-list | anon_acl_8 | configs/anon_hostname_25.cfg:[45, 46] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_26.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_26.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | anon_acl_9 | configs/anon_hostname_26.cfg:[49, 50] | Yes |

| extended ipv4 access-list | UNUSED_ACL_4313 | configs/anon_hostname_27.cfg:[56, 57, 58] | No |

| extended ipv4 access-list | anon_acl_10 | configs/anon_hostname_28.cfg:[40, 41] | No |

| extended ipv4 access-list | anon_acl_11 | configs/anon_hostname_28.cfg:[43, 44, 45, 46] | No |

| extended ipv4 access-list | anon_acl_12 | configs/anon_hostname_28.cfg:[48, 49, 50, 51] | Yes |

| extended ipv4 access-list | anon_acl_13 | configs/anon_hostname_39.cfg:[24, 25, 26, 27] | No |

| extended ipv4 access-list | anon_acl_14 | configs/anon_hostname_41.cfg:[24, 25] | Yes |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_5.cfg:[34, 35, 36, 37, 38, 39, 40] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_5.cfg:[42, 43, 44, 45, 46] | No |

| extended ipv4 access-list | anon_acl_15 | configs/anon_hostname_50.cfg:[27, 28, 29, 30] | No |

| extended ipv4 access-list | anon_acl_16 | configs/anon_hostname_53.cfg:[24, 25, 26] | Yes |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_7.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_7.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_8.cfg:[33, 34, 35, 36, 37, 38, 39] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_8.cfg:[41, 42, 43, 44, 45] | No |

| extended ipv4 access-list | anon_acl_4 | configs/anon_hostname_8.cfg:[47, 48, 49] | Yes |

| extended ipv4 access-list | anon_acl_5 | configs/anon_hostname_8.cfg:[51, 52, 53] | No |

| extended ipv4 access-list | anon_acl_2 | configs/anon_hostname_9.cfg:[34, 35, 36, 37, 38, 39, 40, 41] | No |

| extended ipv4 access-list | anon_acl_3 | configs/anon_hostname_9.cfg:[43, 44, 45, 46, 47] | No |

| extended ipv4 access-list | anon_acl_6 | configs/anon_hostname_9.cfg:[49, 50, 51] | No |

| Node | Filter_Name | Flow | Action | Line_Content | Trace |

|---|

NTP-Synchronisation (TISAX-Anforderung z. B. AL2.5 „Zeitstempel“, NIS2 Art. 20/21):

Eine präzise und zuverlässige Zeitsynchronisation ist für die korrekte Ereignisprotokollierung

und die Integrität von Systemen unerlässlich. Nur so lassen sich Security-Events forensisch

exakt zuordnen und Korrelationen zwischen verschiedenen Logquellen herstellen.

Syslog-Konfiguration (TISAX u. a. AL2.5 „Logging & Monitoring“, NIS2 Art. 20/21):

Das zentrale Sammeln und Analysieren von Logdaten trägt sowohl bei TISAX/ISMS als auch

bei NIS2 (Erkennung und Meldung von Sicherheitsvorfällen) zu einer robusten Überwachungs-

und Auditstruktur bei. Auch für die revisionssichere Langzeitarchivierung von Logdaten

ist eine zentrale Syslog-Sammlung essenziell, um bei Vorfällen gezielt nachverfolgen zu können,

wann und wo etwas passiert ist.

Passwortrichtlinien (TISAX AL2.1.x „Password Policies“, NIS2 Art. 21 „Access Control“):

Komplexe und gut durchgesetzte Passwortrichtlinien gehören zu den wesentlichen Anforderungen

im Rahmen von TISAX und NIS2 in Bezug auf Benutzer- und Identitätsverwaltung.

Dazu zählen Mindestlängen, Sonderzeichen, regelmäßiges Ändern, aber auch Lockout-Mechanismen

und Multi-Faktor-Authentifizierung (MFA) – je nach Risikobewertung.

Access-Listen (ACLs) (TISAX AL3 „Network Security Requirements“, NIS2 Art. 21 „Segmentierung“):

ACLs dienen der Segmentierung und Kontrolle von Datenflüssen innerhalb des Netzwerks.

Ein unzureichender oder fehlerhafter Einsatz von ACLs kann zu erheblichen Sicherheitslücken führen.

Von TISAX-Seite wird eine klare Segmentierung und Zugriffsregelung gefordert, die NIS2-Richtlinie

sieht ebenfalls die Pflicht zu angemessenen technischen und organisatorischen Maßnahmen zum

Schutz der Netzinfrastrukturen vor.

Telnet vs. SSH (TISAX AL2.5 „Encryption in Transit“, NIS2 Art. 20 „Cyberhygiene“):

Ältere, unverschlüsselte Protokolle wie Telnet stellen ein beträchtliches Sicherheitsrisiko dar.

TISAX-Anforderungen und NIS2 betonen beide den Einsatz sicherer Management-Zugänge –

sprich SSH anstelle von Telnet. So wird ein grundlegendes Niveau an Verschlüsselung und Schutz

vor Man-in-the-Middle-Angriffen gewährleistet.

IPSec / VPN (TISAX AL2.5 bzw. AL3.3 „Kryptografie“, NIS2 Art. 20/21):

Sichere VPN-Verbindungen mittels IPSec (beispielsweise IKEv2 mit starken Algorithmen wie

AES-256 und DH-Group14+) sind essenziell, um Kommunikation zwischen Standorten

oder bei Remote-Zugriffen zu schützen. Die TISAX-Vorgaben fordern eine angemessene Verschlüsselung

für Daten in Transit, und die NIS2-Richtlinie verlangt wirksame Maßnahmen zur Minimierung

des Abhör- und Manipulationsrisikos.

Unused Services (TISAX AL2.x „Hardening“, NIS2 Art. 20 „Cyberhygiene“):

Nicht benötigte Dienste oder Ports sollten konsequent deaktiviert werden. Dies minimiert

die Angriffsfläche und erschwert es Angreifern, unentdeckte Schwachstellen auszunutzen.

Sowohl TISAX als auch NIS2 verlangen eine regelmäßige Überprüfung und Aktualisierung

von Systemkonfigurationen, um Sicherheitslücken zu vermeiden.

VRF Usage (TISAX AL3 „Network Separation“, NIS2 Art. 21):

Virtual Routing & Forwarding (VRF) ermöglicht eine logische Trennung von Netzwerkrouten

und -instanzen. Dies dient einer klaren Segmentierung – insbesondere dann wichtig,

wenn Systeme mit unterschiedlichen Schutzbedarfen betrieben werden.

Eine fehlerhafte Konfiguration kann jedoch Lücken reißen, daher sollte VRF konsequent

nach den TISAX-Anforderungen (z. B. AL3) und der Segmentierungs-Pflicht aus NIS2 umgesetzt werden.

SNMP Security (TISAX AL2.5 „Secure Management“, NIS2 Art. 20):

Bei der Verwaltung von Netzwerkgeräten sind ältere SNMP-Versionen (v1, v2c) potenziell

unsicher und leicht angreifbar (z. B. Klartext-Community-Strings). TISAX und NIS2

fordern hier zeitgemäße und sichere Protokolle wie SNMPv3 (Encryption, Authentifizierung),

um unberechtigte Zugriffe oder Manipulationen zu verhindern.

Single Point of Failure (SPOF) & Redundanz (TISAX AL2.10 oder AL3.2 „Notfallmanagement“, NIS2 Art. 21):

In einer hochverfügbaren IT-Umgebung müssen potenzielle SPOFs identifiziert und

soweit möglich eliminiert werden. TISAX verlangt einen Notfallplan und Redundanz-Konzepte,

damit kritische Systeme auch bei Ausfällen weiterlaufen.

Die NIS2 legt ebenfalls Wert auf geeignete Vorkehrungen für Business Continuity und

Resilienz gegenüber Störungen.

Die folgende Tabelle zeigt, wie bestimmte Netzwerk- und Security-Kategorien den Anforderungen aus den wichtigsten Standards und Richtlinien zuzuordnen sind. Dabei wurden für ISO/IEC 27001 und ISO/IEC 27002 bereits die Nummern aus der neuen (2022) Version berücksichtigt.

| Kategorie | ISO 27001:2022 (Annex A) | ISO 27002:2022 | NIS2 (*1) | KRITIS (DE) | TISAX (VDA-ISA) | NIST (SP 800-53 / CSF) | CIS Controls (v8) | BSI IT-Grundschutz | Anmerkung |

|---|---|---|---|---|---|---|---|---|---|

| NTP Timeserver | 8.17 (Clock Synchronization) | 8.17 (Clock Synchronization) | Art. 20, 21 (Erkennung, Logging) | §8a (IT-SiG) / KritisV | ISMS-Prozess (AL2?), z. B. „Zeitstempel“ | AU-8 (Time Stamps), CSF: DE.CM-7 (Monitoring) | Control 8 (Audit Log Management) | ORP.4 (Protokollierung), SYS.1.1 | Korrekte Zeitstempel sind für Log-Korrelation, Forensik und Events essenziell. |

| Passwortrichtlinien | 5.7 (Identification & Authentication), ggf. 5.9 (Use of Privileged Access) |

5.7 (Identification & Authentication), 5.9 (Use of Privileged Access) |

Art. 21 (Access Control) | §8a (Access, Authent.) | AL2.1.3 oder AL2.2.2 (Password Policies) | AC-2 (Account Mgmt), IA-5 (Auth), CSF: PR.AC |

Control 5 (Account Management) | ORP.1 (Richtlinien), SYS.1.1 (Server) | Komplexität, Länge, Lockout etc. minimieren Brute Force und unzulässige Weitergabe von Zugängen. |

| Syslog-Konfiguration | 8.15 (Logging), 8.16 (Monitoring activities) |

8.15 (Logging), 8.16 (Monitoring) | Art. 20 (Protokollierung), 21 | §8a BSI-G (Log-Vorgaben) | AL2.5 (Monitoring / Logging) | AU-2, AU-3 (Logging), CSF: DE.AE |

Control 8 (Audit Log Management) | ORP.4 (Protokollierung) | Zentrales Logging (z.B. Syslog) sichert Integrität und erleichtert Auswertung. |

| Telnet / SSH | 5.35 (Use of Secure Communication Protocols) | 5.35 (Use of Secure Comm. Prot.) | Art. 20 (Grundleg. Sicherheitsmaßnahmen) | §8a / KritisV | AL2.5 (Encryption in transit) | AC-17 (Remote Access), CSF: PR.AC |

Control 11 (Secure Config) | NET.1.1 (Sichere Verwaltung) | SSH statt Telnet (unverschlüsselt) → Sicherer Remote-Zugriff. |

| Access-Listen (ACLs) | 8.23 (Network Security) | 8.23 (Network Security) | Art. 21 (Segmentierung, Schutz) | §8a / KritisV | AL3: „Network Security Requirements“ | SC-7 (Boundary Protection), CSF: PR.PT |

Control 9 (Network Ports, Protokolle) | NET.1.1 (Router/Switches) | Beschränkung von Ports/Protokollen, Segmentierung, minimale Zugriffsrechte. |

| IPSec / VPN | 5.31 (Use of Cryptography), 5.35 (Secure Comm) |

5.31 (Use of Cryptography), 5.35 |

Art. 20 (Kryptografie), 21 | §8a / KritisV | AL2.5, AL3.3 (Kryptografie-Vorgaben) | SC-13 (Cryptographic Prot.), CSF: PR.DS-2 |

Control 14 (Encryption) | CON.2 (Kryptokonzept), NET.1.1 | Sichere VPN-Verbindungen, starker Algorithmus (AES256, SHA-2, DH Group14+). |

| ASA Failover | 5.29 (Redundancy of Information Processing) | 5.29 (Redundancy of Information Processing) | Art. 21 (Risiko-Management, Resilience) | §8a BSI-G (Verfügbarkeit) | AL3.2 (Notfallkonzept?), AL2.10 (Redundanz) | CP-2, CP-10 (Contingency, Redundancy), CSF: PR.IP-4 |

Control 12 / 13 (Service Continuity) | SYS.4.1 (Hochverfügbarkeitskonzepte) | Failover & Redundanz sind wichtig für Verfügbarkeit und KRITIS-Anforderungen. |

| Unused Services | 8.9 (Configuration Management) | 8.9 (Configuration Management) | Art. 20 (Cyberhygiene) | §8a / KritisV | AL2.x (Hardening?), Software Security | CM-7 (Least Functionality), CSF: PR.IP-1 |

Control 2 (Inventory/Control SW) o. 11 (secure config) | SYS.1.1 (Server), NET.1.1 | Deaktivieren nicht benötigter Dienste, Minimierung der Angriffsfläche. |

| Unused ACLs | 8.23 (Network Security) | 8.23 (Network Security) | Art. 21 (Netzwerksicherheit) | §8a / KritisV | AL3 (Network Security) | SC-7 (Boundary Prot.), CSF: PR.PT-3 |

Control 9 (Network Ports, ACL) | NET.1.1, OPS.1.2 (Ordnungsmäßiger Betrieb) | Unnötige ACL-Regeln entfernen, Komplexitätsreduktion, klare Dokumentation. |

| VRF Usage | 8.23 (Network Security) | 8.23 (Network Security) | Art. 21 (Segmentierung) | §8a / KritisV | AL3 (Network Security, Separation) | SC-7 (Boundary Prot.), CSF: PR.AC / PR.PT |

Control 9 (Limitation & Control) | NET.1.1 (Netzkomponenten) | Virtual Routing & Forwarding zur logischen Trennung (Mandanten, Sicherheitszonen etc.). |

| SNMP Security | 5.35 (Use of Secure Comm Protocols) | 5.35 (Use of Secure Comm Prot.) | Art. 20 (Sichere Netzwerkprotokolle) | §8a / KritisV | AL2.5 (Encryption in transit) | AC-17 (Remote Mgmt), CSF: PR.PT-3 |

Control 9.4 (Limit Network Prot.) | NET.1.1 (Netzkomponenten) | SNMPv3 mit Auth und Encryption, kein SNMPv1/v2c – Minimierung von MitM- oder Sniffing-Risiken. |

| SPOF Analysis | 5.29 (Redundancy) / ggf. 5.30 (Resilience) | 5.29 / 5.30 (Resilience) | Art. 21 (Business Continuity) | §8a / KritisV | AL2.10 oder AL3.2 (Notfallmanagement) | CP-2, CP-10 (Contingency), CSF: ID.RA / PR.IP-9 |

Control 12 / 13 (Resilience, je nach Version) | SYS.4.1 (Hochverfügbarkeit), DER.3 (Störungsmanagement) | Single Points of Failure identifizieren, Minimierung Ausfallrisiko, Redundanz-Strategie. |

(*1) Die Artikelangaben (Art. 20, Art. 21) beziehen sich auf die NIS2-Richtlinie (EU) 2022/2555.

Hinweis: Diese Tabelle nutzt die Control-Nummern aus der ISO/IEC 27001:2022 und ISO/IEC 27002:2022. Wer noch mit der 2013er-Version arbeitet, findet dort andere (A.x.x)-Nummern.

ISO 27001 hat sich als „De-facto-Standard“ für Informationssicherheit etabliert. Anhand der Controls von ISO 27002 lassen sich technische Maßnahmen wie Protokollierung, Kryptografie oder Netzwerksegmentierung bewerten. Die in diesem Report aufgeführten Konfigurationsempfehlungen (z. B. Passwortsicherheit, Einsatz von ACLs) sind essenziell, um die entsprechenden Controls erfolgreich umzusetzen.

Die CIS Controls stellen eine priorisierte Liste wichtiger Cybersecurity-Maßnahmen dar (u. a. Inventarisierung, Zugriffssteuerung, Monitoring). Die CIS Benchmarks enthalten zudem sehr detaillierte Hardening-Empfehlungen für beispielsweise Cisco IOS, ASA, Linux oder Windows. Die Ergebnisse und Empfehlungen aus diesem Report (z. B. für NTP, Syslog oder Passwortrichtlinien) sind direkt auf die CIS-Guidelines übertragbar und fördern eine konsequente Umsetzung von Best Practices.

Die Vorgaben des National Institute of Standards and Technology (NIST) sind besonders in den USA etabliert, finden aber auch international Anwendung. Das NIST Cybersecurity Framework (CSF) (mit seinen fünf Funktionen „Identify“, „Protect“, „Detect“, „Respond“ und „Recover“) deckt sowohl technische als auch organisatorische Sicherheitsanforderungen ab. Die im Report aufgeführten Schwachstellen (z. B. unsichere Remote-Zugänge oder fehlende Log-Überwachung) lassen sich klar in den Bereichen „Protect“ und „Detect“ verorten und verdeutlichen den Handlungsbedarf.

Für Organisationen in Deutschland kann der BSI IT-Grundschutz einen verbindlichen Rahmen für Sicherheitsmaßnahmen darstellen. Netzwerkkomponenten finden sich zum Beispiel in den Bausteinen NET.1.1 (Router & Switches) und SYS.1.1 (Allgemeine Server) wieder. Sichere Konfigurationen (u. a. verschlüsselte Management-Zugriffe, service password-encryption) tragen wesentlich zum Erreichen der IT-Grundschutz-Ziele bei.

Im E-Commerce-Umfeld ist der Payment Card Industry Data Security Standard (PCI DSS) von zentraler Bedeutung. Er schreibt strikte Regeln für Logging, Netzwerksegmentierung, Patch-Management und Verschlüsselung vor, um den Schutz von Kreditkartendaten zu gewährleisten. Die in diesem Report identifizierten Mängel (z. B. offene Telnet-Ports oder unverschlüsselte Passwörter) sollten insbesondere im Hinblick auf PCI DSS so schnell wie möglich behoben werden.

Für Unternehmen im Gesundheitssektor (z. B. Kliniken oder Healthcare-IT) ist HIPAA (Health Insurance Portability and Accountability Act) besonders relevant. Hier spielen Audit Trails, Zugangsschutz und sichere Verschlüsselungsstandards eine entscheidende Rolle. Unsichere Remote-Verbindungen oder fehlende Syslog-Konfigurationen können im Rahmen einer HIPAA-Prüfung schnell zu Verstößen führen.

Darüber hinaus existieren zahlreiche weitere Vorgaben, darunter:

Um die identifizierten Schwachstellen zu beheben und die IT-Sicherheit zu erhöhen, sollten Sie unter anderem:

failover lan unit und failover interface).Mit diesen Maßnahmen können Sie die Anforderungen aus TISAX und NIS2 besser erfüllen und gleichzeitig die Vorgaben anderer Rahmenwerke wie ISO 27001/27002, CIS-Benchmarks, NIST CSF, BSI IT-Grundschutz oder KRITIS berücksichtigen. Ein sicheres und optimal konfiguriertes Netzwerk reduziert die Angriffsfläche deutlich und stellt einen wesentlichen Bestandteil jeder effektiven IT-Sicherheitsstrategie dar.